Las bases de datos soportan las operaciones de negocios y la toma de decisiones administrativas

en distintos niveles. La mayoría de las grandes organizaciones han desarrollado diversas bases

de datos operacionales para ayudar a manejar los negocios con eficiencia. Las bases de datos

operacionales soportan en forma directa las principales funciones, como procesamiento de pedidos,

manufactura, cuentas por pagar y distribución de productos. Las razones para invertir en

una base de datos operacional casi siempre son un rápido procesamiento, mayores volúmenes de

negocios y reducidos costos de personal.

Conforme las organizaciones logran mejorar su operación, empiezan a darse cuenta del

potencial de toma de decisiones de sus bases de datos. Las bases de datos operacionales ofrecen

la materia prima para la toma de decisiones administrativas,

Apoyo de las bases de datos para los niveles administrativos

sábado, 3 de mayo de 2014

Administración de los recursos de información para el manejo del conocimiento

La filosofía de la administración de recursos de información surge como respuesta a los desafíos

del aprovechamiento de las bases de datos operacionales y la tecnología de la información para

la toma de decisiones administrativas, que comprende procesamiento, distribución e integración

de la información en toda la organización. Un elemento clave de la administración de recursos de

información es el control de los ciclos de vida de la información

En años recientes, surgió un movimiento para ampliar la administración de recursos de

información hacia la administración de la información. Por tradición, la administración de recursos

de información ha enfatizado la tecnología en apoyo de las fórmulas predefinidas para la

toma de decisiones, en lugar de la capacidad de reaccionar a un entorno de negocios en constante

cambio. Para tener éxito en el entorno de negocios actual, las organizaciones deben poner

énfasis en una respuesta rápida y adaptarse, en lugar de realizar planeación. Para enfrentar este

reto, el doctor Yogesh Malhotra, un conocido asesor en administración, argumenta que las organizaciones

deben desarrollar sistemas que faciliten la creación de conocimientos en lugar de la

administración de la información. Para la creación de conocimientos sugiere mayor hincapié en

el procesamiento humano de la información y la dinámica de la organización para equilibrar el

énfasis en la tecnología,

Esta visión de la administración del conocimiento ofrece un contexto para el uso de la tecnología

de la información en la solución de problemas de negocios. La mejor tecnología de la información

fracasa si no se alinea con los elementos humanos y de la organización. La tecnología

de la información debe ampliar la capacidad intelectual individual, compensar las limitaciones

en el procesamiento humano y apoyar una dinámica positiva en la organización.

Ejemplos de toma de decisiones gerenciales

Tres pilares del manejo del conocimiento

del aprovechamiento de las bases de datos operacionales y la tecnología de la información para

la toma de decisiones administrativas, que comprende procesamiento, distribución e integración

de la información en toda la organización. Un elemento clave de la administración de recursos de

información es el control de los ciclos de vida de la información

En años recientes, surgió un movimiento para ampliar la administración de recursos de

información hacia la administración de la información. Por tradición, la administración de recursos

de información ha enfatizado la tecnología en apoyo de las fórmulas predefinidas para la

toma de decisiones, en lugar de la capacidad de reaccionar a un entorno de negocios en constante

cambio. Para tener éxito en el entorno de negocios actual, las organizaciones deben poner

énfasis en una respuesta rápida y adaptarse, en lugar de realizar planeación. Para enfrentar este

reto, el doctor Yogesh Malhotra, un conocido asesor en administración, argumenta que las organizaciones

deben desarrollar sistemas que faciliten la creación de conocimientos en lugar de la

administración de la información. Para la creación de conocimientos sugiere mayor hincapié en

el procesamiento humano de la información y la dinámica de la organización para equilibrar el

énfasis en la tecnología,

Esta visión de la administración del conocimiento ofrece un contexto para el uso de la tecnología

de la información en la solución de problemas de negocios. La mejor tecnología de la información

fracasa si no se alinea con los elementos humanos y de la organización. La tecnología

de la información debe ampliar la capacidad intelectual individual, compensar las limitaciones

en el procesamiento humano y apoyar una dinámica positiva en la organización.

Ejemplos de toma de decisiones gerenciales

Etapas típicas de un ciclo de vida de la información

Responsabilidades de los administradores de datos y los administradores de bases de datos

Como parte del control de recursos de información, han surgido nuevas responsabilidades para la

administración. El administrador de datos (DA) es un puesto de gerencia alta o media con amplias

responsabilidades en cuanto a la administración de los recursos de información. El administrador

de bases de datos (DBA) es una función de apoyo con responsabilidades relacionadas con las

bases de datos individuales y los DBMS.

Por lo general, el administrador de bases de datos sólo considera la información almacenada en bases de datos.

Una de las responsabilidades más importantes del administrador de datos es el desarrollo

de un modelo de datos empresariales. El modelo de datos empresariales proporciona un patrón

integrado de todas las bases de datos de una organización. Debido a su alcance, un modelo de

datos empresariales es menos detallado que las bases de datos individuales que comprende. Este

modelo se concentra en los temas principales de las bases de datos operativas, en lugar de hacerlo

en los detalles. Un modelo de datos empresariales se puede desarrollar para la planeación

de los datos (qué bases de datos desarrollar) o el apoyo a las decisiones (cómo integrar y resumir

las bases de datos existentes).

Las grandes organizaciones pueden ofrecer una gran cantidad de especialización en la

administración de datos y de bases de datos. Para la administración de datos, la especialización

puede ser por tarea y entorno. En cuanto a las tareas, los administradores de datos se pueden

especializar en la planeación en lugar del establecimiento de políticas. En cuanto al entorno,

se especializan en entornos como el apoyo a las decisiones, el procesamiento de transacciones

y los datos no tradicionales, como imágenes, texto y video. Para la administración de bases de

datos, la especialización puede ocurrir por DBMS, tarea y entorno. Debido a la dificultad para

aprender un DBMS, por lo regular los DBA se especializan en un producto o en unos cuantos.

La especialización por tarea casi siempre se divide entre el procesamiento de transacciones y los

data warehouses.

En las pequeñas organizaciones, la frontera entre la administración de datos y de bases

de datos no es muy estricta. Es probable que no existan puestos separados para administradores

de datos y de bases de datos, sino que la misma persona cubra las funciones de ambos.

Conforme las organizaciones aumentan de tamaño, la especialización casi siempre evoluciona

hasta que se crean puestos separados.

Responsabilidades de los administradores de datos y los administradores de bases de datos

administración. El administrador de datos (DA) es un puesto de gerencia alta o media con amplias

responsabilidades en cuanto a la administración de los recursos de información. El administrador

de bases de datos (DBA) es una función de apoyo con responsabilidades relacionadas con las

bases de datos individuales y los DBMS.

Por lo general, el administrador de bases de datos sólo considera la información almacenada en bases de datos.

Una de las responsabilidades más importantes del administrador de datos es el desarrollo

de un modelo de datos empresariales. El modelo de datos empresariales proporciona un patrón

integrado de todas las bases de datos de una organización. Debido a su alcance, un modelo de

datos empresariales es menos detallado que las bases de datos individuales que comprende. Este

modelo se concentra en los temas principales de las bases de datos operativas, en lugar de hacerlo

en los detalles. Un modelo de datos empresariales se puede desarrollar para la planeación

de los datos (qué bases de datos desarrollar) o el apoyo a las decisiones (cómo integrar y resumir

las bases de datos existentes).

Las grandes organizaciones pueden ofrecer una gran cantidad de especialización en la

administración de datos y de bases de datos. Para la administración de datos, la especialización

puede ser por tarea y entorno. En cuanto a las tareas, los administradores de datos se pueden

especializar en la planeación en lugar del establecimiento de políticas. En cuanto al entorno,

se especializan en entornos como el apoyo a las decisiones, el procesamiento de transacciones

y los datos no tradicionales, como imágenes, texto y video. Para la administración de bases de

datos, la especialización puede ocurrir por DBMS, tarea y entorno. Debido a la dificultad para

aprender un DBMS, por lo regular los DBA se especializan en un producto o en unos cuantos.

La especialización por tarea casi siempre se divide entre el procesamiento de transacciones y los

data warehouses.

En las pequeñas organizaciones, la frontera entre la administración de datos y de bases

de datos no es muy estricta. Es probable que no existan puestos separados para administradores

de datos y de bases de datos, sino que la misma persona cubra las funciones de ambos.

Conforme las organizaciones aumentan de tamaño, la especialización casi siempre evoluciona

hasta que se crean puestos separados.

Responsabilidades de los administradores de datos y los administradores de bases de datos

Seguridad

La seguridad comprende la protección de una base de datos del acceso no autorizado y de la destrucción

maliciosa. Debido al valor de la información en las bases de datos corporativas, existe

una gran motivación para los usuarios no autorizados que tratan de obtener acceso ilegal a ellas.

Los competidores se sienten atraídos por el acceso a información delicada sobre los planes de

desarrollo de los productos, las iniciativas para ahorrar en costos y los perfiles de los clientes. Los

criminales pretenden hurtar resultados financieros no anunciados, transacciones empresariales e

información delicada sobre los clientes, como números de tarjetas de crédito. Los inadaptados

sociales y terroristas pueden causar estragos con la destrucción intencional de los registros en

las bases de datos. Con el uso cada vez más frecuente del World Wide Web para realizar negocios,

competidores, criminales e inadaptados sociales tienen más oportunidades de poner en

riesgo la seguridad de las bases de datos.

Hay controles de red, de hardware, de sistema operativo y físicos que aumentan los controles que ofrecen

los DBMS. Además, existen problemas operativos relacionados con contraseñas, dispositivos de

autenticación y privacidad. No nos ocupamos de estos problemas porque se encuentran más allá

del alcance de los DBMS y especialistas en bases de datos. El resto de esta subsección enfatiza

los enfoques para controlar el acceso y las sentencias SQL para las reglas de autorización.

Para controlar el acceso, los DBMS ofrecen soporte para la creación y almacenamiento de reglas

de autorización, así como para su aplicación cuando los usuarios acceden a una base de datos.

El planteamiento más común para las reglas de autorización se conoce como control de

acceso discrecional. En éste, a los usuarios se les asignan derechos o privilegios de acceso a

secciones específicas de una base de datos. Para un control preciso, los privilegios se especifican

para las vistas en lugar de las tablas o los campos. Es posible dar a los usuarios la habilidad

de leer, actualizar, insertar y eliminar partes específicas de una base de datos. Para simplificar

el mantenimiento de las reglas de autorización, es posible asignar privilegios a los grupos o

funciones, en lugar de a los usuarios individuales. Como las funciones son más estables que los

usuarios individuales, las reglas de autorización que hacen referencia a las funciones requieren

menos mantenimiento que las reglas que hacen referencia a usuarios individuales. A los usuarios

se les asignan funciones y una contraseña. Durante el proceso de registro a la base de datos, el

sistema de seguridad autentica a los usuarios e indica a qué funciones pertenecen.

Los controles de acceso obligatorios son menos flexibles que los controles de acceso discrecionales.

En los primeros, a cada objeto se le asigna un nivel de clasificación y a cada usuario

se le da un nivel de autorización. Un usuario puede tener acceso a un objeto si su nivel de

autorización ofrece acceso al nivel de clasificación del objeto. Los niveles de autorización y

clasificación típicos son confidencial, secreto y súper secreto. Los planteamientos de control de

acceso obligatorio se aplican sobre todo a bases de datos muy delicadas y estáticas relacionadas

con la defensa nacional y la recopilación de inteligencia. En vista de la flexibilidad limitada de

los controles obligatorios de acceso, sólo unos cuantos DBMS ofrecen soporte para ellos. Sin

embargo, los DBMS que se utilizan en la defensa nacional y la recopilación de información

deben ofrecer soporte para los controles obligatorios.

Además de estos controles de acceso, los DBMS ofrecen soporte para la encriptación de

bases de datos. La encriptación comprende la codificación de los datos para ocultar su significado.

Un algoritmo de encriptación cambia los datos originales (conocidos como texto plano o

plaintext). Para descifrarlos, el usuario proporciona una llave de codificación que le permite restaurar

los datos codificados (conocidos como ciphertext) al formato original (texto plano). Dos de

los algoritmos de encriptación más populares son el estándar de encriptación de datos (Data Encryption

Standard) y el algoritmo de encriptación con llaves públicas (Public-Key Encryption).

Como el estándar de encriptación de datos se puede romper utilizando el poder de la computación

masiva, el algoritmo de encriptación con llaves públicas se ha convertido en el preferido.

Sistema de seguridad de bases de datos

maliciosa. Debido al valor de la información en las bases de datos corporativas, existe

una gran motivación para los usuarios no autorizados que tratan de obtener acceso ilegal a ellas.

Los competidores se sienten atraídos por el acceso a información delicada sobre los planes de

desarrollo de los productos, las iniciativas para ahorrar en costos y los perfiles de los clientes. Los

criminales pretenden hurtar resultados financieros no anunciados, transacciones empresariales e

información delicada sobre los clientes, como números de tarjetas de crédito. Los inadaptados

sociales y terroristas pueden causar estragos con la destrucción intencional de los registros en

las bases de datos. Con el uso cada vez más frecuente del World Wide Web para realizar negocios,

competidores, criminales e inadaptados sociales tienen más oportunidades de poner en

riesgo la seguridad de las bases de datos.

Hay controles de red, de hardware, de sistema operativo y físicos que aumentan los controles que ofrecen

los DBMS. Además, existen problemas operativos relacionados con contraseñas, dispositivos de

autenticación y privacidad. No nos ocupamos de estos problemas porque se encuentran más allá

del alcance de los DBMS y especialistas en bases de datos. El resto de esta subsección enfatiza

los enfoques para controlar el acceso y las sentencias SQL para las reglas de autorización.

Para controlar el acceso, los DBMS ofrecen soporte para la creación y almacenamiento de reglas

de autorización, así como para su aplicación cuando los usuarios acceden a una base de datos.

El planteamiento más común para las reglas de autorización se conoce como control de

acceso discrecional. En éste, a los usuarios se les asignan derechos o privilegios de acceso a

secciones específicas de una base de datos. Para un control preciso, los privilegios se especifican

para las vistas en lugar de las tablas o los campos. Es posible dar a los usuarios la habilidad

de leer, actualizar, insertar y eliminar partes específicas de una base de datos. Para simplificar

el mantenimiento de las reglas de autorización, es posible asignar privilegios a los grupos o

funciones, en lugar de a los usuarios individuales. Como las funciones son más estables que los

usuarios individuales, las reglas de autorización que hacen referencia a las funciones requieren

menos mantenimiento que las reglas que hacen referencia a usuarios individuales. A los usuarios

se les asignan funciones y una contraseña. Durante el proceso de registro a la base de datos, el

sistema de seguridad autentica a los usuarios e indica a qué funciones pertenecen.

Los controles de acceso obligatorios son menos flexibles que los controles de acceso discrecionales.

En los primeros, a cada objeto se le asigna un nivel de clasificación y a cada usuario

se le da un nivel de autorización. Un usuario puede tener acceso a un objeto si su nivel de

autorización ofrece acceso al nivel de clasificación del objeto. Los niveles de autorización y

clasificación típicos son confidencial, secreto y súper secreto. Los planteamientos de control de

acceso obligatorio se aplican sobre todo a bases de datos muy delicadas y estáticas relacionadas

con la defensa nacional y la recopilación de inteligencia. En vista de la flexibilidad limitada de

los controles obligatorios de acceso, sólo unos cuantos DBMS ofrecen soporte para ellos. Sin

embargo, los DBMS que se utilizan en la defensa nacional y la recopilación de información

deben ofrecer soporte para los controles obligatorios.

Además de estos controles de acceso, los DBMS ofrecen soporte para la encriptación de

bases de datos. La encriptación comprende la codificación de los datos para ocultar su significado.

Un algoritmo de encriptación cambia los datos originales (conocidos como texto plano o

plaintext). Para descifrarlos, el usuario proporciona una llave de codificación que le permite restaurar

los datos codificados (conocidos como ciphertext) al formato original (texto plano). Dos de

los algoritmos de encriptación más populares son el estándar de encriptación de datos (Data Encryption

Standard) y el algoritmo de encriptación con llaves públicas (Public-Key Encryption).

Como el estándar de encriptación de datos se puede romper utilizando el poder de la computación

masiva, el algoritmo de encriptación con llaves públicas se ha convertido en el preferido.

Sistema de seguridad de bases de datos

Seguridad en Oracle y Access

Oracle 10g amplía las sentencias de seguridad de SQL:2003 con la sentencia CREATE USER

(crear usuario), funciones predefinidas y privilegios adicionales. En SQL:2003, la creación de

usuarios es un problema de implementación. Como Oracle no depende del sistema operativo para

la creación de usuarios, proporciona la sentencia CREATE USER. Oracle ofrece funciones predefinidas

para usuarios con altos privilegios que incluyen la función CONNECT (conectar) para

crear tablas en un esquema, la función RESOURCE para crear tablas y objetos de aplicaciones

como procedimientos almacenados, y la función DBA para administrar bases de datos. Para

los privilegios, Oracle distingue entre los privilegios del sistema (independientes del objeto) y los

privilegios del objeto. Por lo regular, el hecho de otorgar privilegios de objetos está reservado para

funciones altamente seguras debido al largo alcance de los privilegios del sistema,

Los privilegios de objeto de Oracle son similares a los de SQL:2003, sólo que Oracle proporciona más objetos que SQL:2003

La mayoría de los DBMS permiten restricciones de autorización por objetos de aplicaciones,

como formularios y reportes, además de los objetos de bases de datos permitidos en

la sentencia GRANT. Estas limitaciones adicionales de seguridad casi siempre se especifican

en las interfaces propietarias o en las herramientas de desarrollo de aplicaciones, en lugar de

SQL.

Microsoft Access 2003 permite la definición de reglas de autorización a través de la ventana permisos para usuarios y grupos,

Utilizando

esta ventana se pueden especificar los permisos para los objetos de bases de datos (tablas

y consultas almacenadas), así como los objetos de aplicaciones (formularios y reportes).

Además, Access SQL ofrece soporte para las sentencias GRANT/REVOKE de manera similar

a las sentencias de SQL:2003, así como para las sentencias CREATE/DROP para usuarios y

grupos.

Explicación de los privilegios de sistema comunes en Oracle

(crear usuario), funciones predefinidas y privilegios adicionales. En SQL:2003, la creación de

usuarios es un problema de implementación. Como Oracle no depende del sistema operativo para

la creación de usuarios, proporciona la sentencia CREATE USER. Oracle ofrece funciones predefinidas

para usuarios con altos privilegios que incluyen la función CONNECT (conectar) para

crear tablas en un esquema, la función RESOURCE para crear tablas y objetos de aplicaciones

como procedimientos almacenados, y la función DBA para administrar bases de datos. Para

los privilegios, Oracle distingue entre los privilegios del sistema (independientes del objeto) y los

privilegios del objeto. Por lo regular, el hecho de otorgar privilegios de objetos está reservado para

funciones altamente seguras debido al largo alcance de los privilegios del sistema,

Los privilegios de objeto de Oracle son similares a los de SQL:2003, sólo que Oracle proporciona más objetos que SQL:2003

La mayoría de los DBMS permiten restricciones de autorización por objetos de aplicaciones,

como formularios y reportes, además de los objetos de bases de datos permitidos en

la sentencia GRANT. Estas limitaciones adicionales de seguridad casi siempre se especifican

en las interfaces propietarias o en las herramientas de desarrollo de aplicaciones, en lugar de

SQL.

Microsoft Access 2003 permite la definición de reglas de autorización a través de la ventana permisos para usuarios y grupos,

Utilizando

esta ventana se pueden especificar los permisos para los objetos de bases de datos (tablas

y consultas almacenadas), así como los objetos de aplicaciones (formularios y reportes).

Además, Access SQL ofrece soporte para las sentencias GRANT/REVOKE de manera similar

a las sentencias de SQL:2003, así como para las sentencias CREATE/DROP para usuarios y

grupos.

Explicación de los privilegios de sistema comunes en Oracle

Diagramación entrelos privilegios y objetos comunes de Oracle

Administración de disparadores y procedimientos almacenados

Un procedimiento almacenado o un disparador depende de las tablas, vistas, procedimientos

y funciones a los que hace referencia, así como de los planes de acceso que crea el compilador

SQL. Cuando cambia un objeto al que se hace referencia, es necesario volver a compilar los

elementos que dependen de él.

Un DBA debe estar consciente de las limitaciones de las herramientas que ofrece el DBMS

para el manejo de dependencias.

Para los planes de acceso, un DBA debe entender

que quizá sea necesaria la recompilación manual, si las estadísticas del optimizador dejan de

estar actualizadas. Para procedimientos y funciones almacenados en un sitio remoto, un DBA

puede elegir entre el mantenimiento de la dependencia con sello de la hora o la firma. Con el

mantenimiento del sello de la hora, un DBMS recompila un objeto dependiente para cualquier

cambio en los objetos referenciados. El mantenimiento del sello de la hora puede dar lugar a una

recompilación excesiva, porque muchos de los cambios a los objetos referenciados no requieren

de la recompilación de los objetos dependientes. El mantenimiento de firma comprende la recompilación

cuando cambia una firma (nombre de parámetro o uso). Asimismo, un DBA debe

estar consciente de que un DBMS no va a recompilar un procedimiento ni un disparador si se

elimina uno de los objetos referenciados. El procedimiento o disparador dependiente se marcará

como inválido porque la recompilación no es posible.

y funciones a los que hace referencia, así como de los planes de acceso que crea el compilador

SQL. Cuando cambia un objeto al que se hace referencia, es necesario volver a compilar los

elementos que dependen de él.

Un DBA debe estar consciente de las limitaciones de las herramientas que ofrece el DBMS

para el manejo de dependencias.

Para los planes de acceso, un DBA debe entender

que quizá sea necesaria la recompilación manual, si las estadísticas del optimizador dejan de

estar actualizadas. Para procedimientos y funciones almacenados en un sitio remoto, un DBA

puede elegir entre el mantenimiento de la dependencia con sello de la hora o la firma. Con el

mantenimiento del sello de la hora, un DBMS recompila un objeto dependiente para cualquier

cambio en los objetos referenciados. El mantenimiento del sello de la hora puede dar lugar a una

recompilación excesiva, porque muchos de los cambios a los objetos referenciados no requieren

de la recompilación de los objetos dependientes. El mantenimiento de firma comprende la recompilación

cuando cambia una firma (nombre de parámetro o uso). Asimismo, un DBA debe

estar consciente de que un DBMS no va a recompilar un procedimiento ni un disparador si se

elimina uno de los objetos referenciados. El procedimiento o disparador dependiente se marcará

como inválido porque la recompilación no es posible.

Manipulación del diccionario de datos

El diccionario de datos es una base de datos especial que describe bases de datos individuales y

su entorno. El diccionario de datos contiene descriptores de datos llamados metadatos, que definen

la fuente, el uso, el valor y el significado de los datos. Por lo general, los DBA manejan dos

tipos de diccionarios de datos para registrar el entorno de la base de datos. Cada DBMS ofrece

un diccionario de datos para registrar tablas, columnas, afirmaciones, índices y otros objetos que

maneja. Las herramientas CASE independientes ofrecen un diccionario de datos conocido como

diccionario de recursos de información, que registra un amplio rango de objetos relacionados

con el desarrollo de sistemas de información. Esta subsección ofrece detalles acerca de ambos

tipos de diccionarios de datos.

Tablas de catálogo en SQL:2003 y Oracle

El Definition_Schema contiene una o más tablas del catálogo que corresponden a cada objeto

que se puede crear en una definición de datos SQL o una sentencia de control de datos. Las

tablas de catálogo de la base en el Definition_Schema no están pensadas para accederse en las

aplicaciones. Para tener acceso a los metadatos en las aplicaciones, SQL:2003 ofrece el Information_

Schema que contiene vistas de las tablas de catálogo de la base del Definition_Schema.

Definition_Schema e Information_Schema de SQL:2003 tienen pocas implementaciones

porque la mayor parte de los DBMS ya tenían tablas de catálogo patentadas mucho antes del

lanzamiento del estándar. Por tanto, será necesario que aprenda las tablas de catálogo de todos

los DBMS con los que usted trabaja. Por lo regular, un DBMS puede tener cientos de tablas de

catálogo. Sin embargo, para cualquier tarea específica, como manejar disparadores, un DBA

necesita utilizar una pequeña cantidad de tablas de catálogo.

Un DBA modifica en forma implícita las tablas de catálogo cuando utiliza comandos de

definición de datos, como la sentencia CREATE TABLE. Los DBMS usan las tablas de catálogo

para procesar consultas, autorizar usuarios, revisar las limitaciones de integridad y llevar

a cabo el procesamiento de otras bases de datos. El DBMS consulta las tablas de catálogo antes

de emprender cada acción. Por tanto, la integridad de estas tablas es crucial para la operación

del DBMS. Sólo los usuarios más autorizados deben tener permitido modificar las tablas de

catálogo. Para aumentar la seguridad y la confiabilidad, el diccionario de datos casi siempre es

una base de datos separada y guardada de manera independiente de las bases de datos de los

usuarios.

Un DBA puede consultar las tablas de catálogo a través de interfaces propietarias y sentencias

SELECT. Las interfaces propietarias, como la ventana Table Definition de Microsoft Access

y el Oracle Enterprise Manager, son más fáciles de usar que SQL, pero no son compatibles entre

los DBMS. Las sentencias SELECT ofrecen mayor control sobre la información recuperada que

las interfaces propietarias.

Diccionario de recursos de información

Un diccionario de recursos de información contiene una colección mucho más extensa de metadatos

que un diccionario de datos para un DBMS. Un diccionario de recursos de información

(IRD) contiene metadatos acerca de las bases de datos individuales, los procesos humanos y

computarizados, el manejo de configuraciones, el control de las versiones, los recursos humanos

y el entorno de cómputo. Conceptualmente, un IRD define los metadatos utilizados durante todo

el ciclo de vida de los sistemas de información. Tanto los DBA como los DA pueden utilizar un

IRD para administrar los recursos de información. Además, otros profesionales de los sistemas

de información pueden usar un IRD durante tareas seleccionadas en el ciclo de vida de los sistemas

de información.

Debido a su amplia función, un DBMS no consulta un IRD para realizar operaciones. En vez

de ello, un sistema de diccionarios de recursos de información (IRDS) administra el IRD. Muchas

herramientas CASE pueden utilizar el IRDS para tener acceso a un IRD.

su entorno. El diccionario de datos contiene descriptores de datos llamados metadatos, que definen

la fuente, el uso, el valor y el significado de los datos. Por lo general, los DBA manejan dos

tipos de diccionarios de datos para registrar el entorno de la base de datos. Cada DBMS ofrece

un diccionario de datos para registrar tablas, columnas, afirmaciones, índices y otros objetos que

maneja. Las herramientas CASE independientes ofrecen un diccionario de datos conocido como

diccionario de recursos de información, que registra un amplio rango de objetos relacionados

con el desarrollo de sistemas de información. Esta subsección ofrece detalles acerca de ambos

tipos de diccionarios de datos.

Tablas de catálogo en SQL:2003 y Oracle

El Definition_Schema contiene una o más tablas del catálogo que corresponden a cada objeto

que se puede crear en una definición de datos SQL o una sentencia de control de datos. Las

tablas de catálogo de la base en el Definition_Schema no están pensadas para accederse en las

aplicaciones. Para tener acceso a los metadatos en las aplicaciones, SQL:2003 ofrece el Information_

Schema que contiene vistas de las tablas de catálogo de la base del Definition_Schema.

Definition_Schema e Information_Schema de SQL:2003 tienen pocas implementaciones

porque la mayor parte de los DBMS ya tenían tablas de catálogo patentadas mucho antes del

lanzamiento del estándar. Por tanto, será necesario que aprenda las tablas de catálogo de todos

los DBMS con los que usted trabaja. Por lo regular, un DBMS puede tener cientos de tablas de

catálogo. Sin embargo, para cualquier tarea específica, como manejar disparadores, un DBA

necesita utilizar una pequeña cantidad de tablas de catálogo.

Un DBA modifica en forma implícita las tablas de catálogo cuando utiliza comandos de

definición de datos, como la sentencia CREATE TABLE. Los DBMS usan las tablas de catálogo

para procesar consultas, autorizar usuarios, revisar las limitaciones de integridad y llevar

a cabo el procesamiento de otras bases de datos. El DBMS consulta las tablas de catálogo antes

de emprender cada acción. Por tanto, la integridad de estas tablas es crucial para la operación

del DBMS. Sólo los usuarios más autorizados deben tener permitido modificar las tablas de

catálogo. Para aumentar la seguridad y la confiabilidad, el diccionario de datos casi siempre es

una base de datos separada y guardada de manera independiente de las bases de datos de los

usuarios.

Un DBA puede consultar las tablas de catálogo a través de interfaces propietarias y sentencias

SELECT. Las interfaces propietarias, como la ventana Table Definition de Microsoft Access

y el Oracle Enterprise Manager, son más fáciles de usar que SQL, pero no son compatibles entre

los DBMS. Las sentencias SELECT ofrecen mayor control sobre la información recuperada que

las interfaces propietarias.

Diccionario de recursos de información

Un diccionario de recursos de información contiene una colección mucho más extensa de metadatos

que un diccionario de datos para un DBMS. Un diccionario de recursos de información

(IRD) contiene metadatos acerca de las bases de datos individuales, los procesos humanos y

computarizados, el manejo de configuraciones, el control de las versiones, los recursos humanos

y el entorno de cómputo. Conceptualmente, un IRD define los metadatos utilizados durante todo

el ciclo de vida de los sistemas de información. Tanto los DBA como los DA pueden utilizar un

IRD para administrar los recursos de información. Además, otros profesionales de los sistemas

de información pueden usar un IRD durante tareas seleccionadas en el ciclo de vida de los sistemas

de información.

Debido a su amplia función, un DBMS no consulta un IRD para realizar operaciones. En vez

de ello, un sistema de diccionarios de recursos de información (IRDS) administra el IRD. Muchas

herramientas CASE pueden utilizar el IRDS para tener acceso a un IRD.

Planeación de datos

A pesar de las grandes cantidades de dinero invertidas en tecnología de la información, muchas

organizaciones se sienten desilusionadas con sus beneficios. Muchas de ellas han creado islas de

automatización que ofrecen soporte para los objetivos locales, pero no para las metas globales

de la organización. La estrategia de las islas de automatización puede dar lugar a una mala alineación

de los objetivos del negocio y de la tecnología de la información. Uno de los resultados

de esta alineación equivocada es la dificultad para extraer el valor de la toma de decisiones de

las bases de datos operativas.

Como respuesta a los problemas de las islas de automatización, muchas organizaciones

llevan a cabo un proceso de planeación detallado para la tecnología y los sistemas de información.

El proceso de planeación tiene varios nombres, como planeación de sistemas de

información, planeación de sistemas de negocios, ingeniería de sistemas de información y

arquitectura de sistemas de información. Todos estos planteamientos ofrecen un proceso para

lograr los siguientes objetivos:

• Evaluación de los sistemas de información actuales en cuanto a las metas y objetivos de la

organización.

• Determinación del alcance y lo oportuno que resulta el desarrollo de nuevos sistemas de

información, así como el uso de nueva tecnología de la información.

• Identificación de las oportunidades de aplicar la tecnología de la información para lograr

una ventaja competitiva.

El proceso de planeación de sistemas de información comprende el desarrollo de los modelos

empresariales de datos, procesos y funciones organizacionales,

Modelos empresariales desarrollados en el proceso de planeación de sistemas de información

organizaciones se sienten desilusionadas con sus beneficios. Muchas de ellas han creado islas de

automatización que ofrecen soporte para los objetivos locales, pero no para las metas globales

de la organización. La estrategia de las islas de automatización puede dar lugar a una mala alineación

de los objetivos del negocio y de la tecnología de la información. Uno de los resultados

de esta alineación equivocada es la dificultad para extraer el valor de la toma de decisiones de

las bases de datos operativas.

Como respuesta a los problemas de las islas de automatización, muchas organizaciones

llevan a cabo un proceso de planeación detallado para la tecnología y los sistemas de información.

El proceso de planeación tiene varios nombres, como planeación de sistemas de

información, planeación de sistemas de negocios, ingeniería de sistemas de información y

arquitectura de sistemas de información. Todos estos planteamientos ofrecen un proceso para

lograr los siguientes objetivos:

• Evaluación de los sistemas de información actuales en cuanto a las metas y objetivos de la

organización.

• Determinación del alcance y lo oportuno que resulta el desarrollo de nuevos sistemas de

información, así como el uso de nueva tecnología de la información.

• Identificación de las oportunidades de aplicar la tecnología de la información para lograr

una ventaja competitiva.

El proceso de planeación de sistemas de información comprende el desarrollo de los modelos

empresariales de datos, procesos y funciones organizacionales,

Modelos empresariales desarrollados en el proceso de planeación de sistemas de información

Nivel de detalle de los modelos empresariales

Proceso de selección y evaluación

El proceso de selección y evaluación comprende una valoración detallada de las necesidades de

una organización y las características de los DBMS candidatos. El objetivo del proceso es determinar

un grupo reducido de sistemas candidatos que se investigan con mayor detalle. Debido

a la naturaleza detallada del proceso, un DBA realiza la mayor parte de las tareas. Por tanto, el

DBA necesita conocer bien los DBMS para poder llevarlas a cabo.

Panorama general del proceso de selección y evaluación

una organización y las características de los DBMS candidatos. El objetivo del proceso es determinar

un grupo reducido de sistemas candidatos que se investigan con mayor detalle. Debido

a la naturaleza detallada del proceso, un DBA realiza la mayor parte de las tareas. Por tanto, el

DBA necesita conocer bien los DBMS para poder llevarlas a cabo.

Panorama general del proceso de selección y evaluación

Algunos requerimientos detallados para la categoría de definición de datos conceptuales

Interpretación de los valores de calificación para las comparaciones pareadas

Ponderaciones de muestra para algunos grupos de requerimientos

Proceso de selección final

Después de terminar el proceso de selección y evaluación, es necesario evaluar con más detalle

los dos o tres DBMS candidatos ganadores. Es posible utilizar evaluaciones comparativas

para proporcionar una valoración más detallada de estos candidatos. Una evaluación comparativa

(benchmark) es una carga de trabajo para evaluar el desempeño de un sistema o producto. Una

buena evaluación comparativa debe ser relevante, compatible, escalable y entendible. Como el

desarrollo de evaluaciones comparativas eficientes requiere de mucha experiencia, la mayoría de

las organizaciones no deben tratar de desarrollar una evaluación de este tipo. Por suerte, el Transaction

Processing Council (TPC) ha desarrollado gran cantidad de evaluaciones comparativas

estándar y específicas para dominio,

Un DBA puede utilizar los resultados del TPC para cada evaluación comparativa y así

obtener estimados razonables acerca del desempeño de un DBMS en particular en un entorno

de hardware/software específico. Los resultados del desempeño del TPC comprenden el desempeño

total del sistema y no sólo el desempeño del DBMS, de modo que los resultados no se

exageran cuando un cliente usa un DBMS en un entorno específico de hardware/software. Para

facilitar las comparaciones entre el precio y el desempeño, el TPC publica la medida del desempeño

además del precio/desempeño para cada evaluación comparativa.

Procesamiento de transacciones

El procesamiento de transacciones comprende las operaciones cotidianas de una organización.

Todos los días, las organizaciones procesan grandes volúmenes de pedidos, pagos, retiros de

efectivo, reservaciones de líneas aéreas, cobros de seguros y otros tipos de transacciones. Los

DBM prestan los servicios esenciales para realizar las operaciones de manera eficiente y confiable.

Organizaciones como los bancos con los cajeros automáticos, las líneas aéreas con los

sistemas de reservaciones en línea y universidades con registros en línea, no podrían funcionar

sin un procesamiento de operaciones confiable y eficiente. Con el interés cada vez mayor de

hacer negocios a través de Internet, el procesamiento de transacciones adquiere mayor importancia

día a día.

Todos los días, las organizaciones procesan grandes volúmenes de pedidos, pagos, retiros de

efectivo, reservaciones de líneas aéreas, cobros de seguros y otros tipos de transacciones. Los

DBM prestan los servicios esenciales para realizar las operaciones de manera eficiente y confiable.

Organizaciones como los bancos con los cajeros automáticos, las líneas aéreas con los

sistemas de reservaciones en línea y universidades con registros en línea, no podrían funcionar

sin un procesamiento de operaciones confiable y eficiente. Con el interés cada vez mayor de

hacer negocios a través de Internet, el procesamiento de transacciones adquiere mayor importancia

día a día.

Procesamiento de data warehouses

El data warehousing comprende el soporte de las decisiones de bases de datos. Como muchas

organizaciones no han podido utilizar las bases de datos operativas directamente para ofrecer

soporte en la toma de decisiones administrativas, surgió la idea de un data warehouse. Un

data warehouse es una base de datos central en la que se guardan los datos de toda la empresa

para facilitar las actividades de soporte de decisiones por parte de los departamentos usuarios.

La información de las bases de datos operativas y de fuentes externas se extrae, limpia, integra,

y después se carga en un data warehouse. Como un data warehouse contiene datos históricos, la

mayor parte de la actividad consiste en la recuperación de información resumida.

Responsabilidades de los especialistas en bases de datos para el procesamiento detransacciones

organizaciones no han podido utilizar las bases de datos operativas directamente para ofrecer

soporte en la toma de decisiones administrativas, surgió la idea de un data warehouse. Un

data warehouse es una base de datos central en la que se guardan los datos de toda la empresa

para facilitar las actividades de soporte de decisiones por parte de los departamentos usuarios.

La información de las bases de datos operativas y de fuentes externas se extrae, limpia, integra,

y después se carga en un data warehouse. Como un data warehouse contiene datos históricos, la

mayor parte de la actividad consiste en la recuperación de información resumida.

Responsabilidades de los especialistas en bases de datos para el procesamiento detransacciones

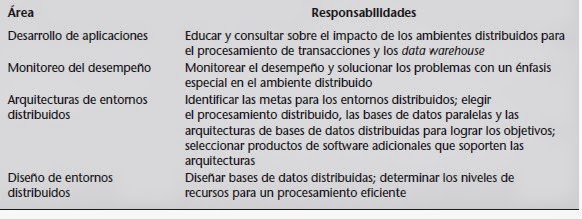

Entornos distribuidos

Los DBMS pueden operar en entornos distribuidos para soportar tanto el procesamiento de

transacciones como los data warehouse. En los entornos distribuidos, los DBMS ofrecen la habilidad

de distribuir el procesamiento y los datos entre computadoras conectadas en red. Para el

procesamiento distribuido, un DBMS puede permitir la distribución entre varias computadoras

en una red de las funciones que ofrece el DBMS, así como el procesamiento de aplicaciones a

distribuir. Para los datos distribuidos, un DBMS puede permitir que las tablas se guarden y quizá

se repliquen en distintas computadoras de una red. La capacidad de distribuir el procesamiento

y los datos promete mayor flexibilidad, escalabilidad, desempeño y confiabilidad. Sin embargo,

estas mejoras sólo se pueden lograr a través de un diseño detallado.

Responsabilidades de los especialistas en bases de datos en los data warehouses

Responsabilidades de los especialistas en bases de datos para entornos distribuidos

transacciones como los data warehouse. En los entornos distribuidos, los DBMS ofrecen la habilidad

de distribuir el procesamiento y los datos entre computadoras conectadas en red. Para el

procesamiento distribuido, un DBMS puede permitir la distribución entre varias computadoras

en una red de las funciones que ofrece el DBMS, así como el procesamiento de aplicaciones a

distribuir. Para los datos distribuidos, un DBMS puede permitir que las tablas se guarden y quizá

se repliquen en distintas computadoras de una red. La capacidad de distribuir el procesamiento

y los datos promete mayor flexibilidad, escalabilidad, desempeño y confiabilidad. Sin embargo,

estas mejoras sólo se pueden lograr a través de un diseño detallado.

Responsabilidades de los especialistas en bases de datos en los data warehouses

Responsabilidades de los especialistas en bases de datos para entornos distribuidos

Administración de bases de datos de objetos

Los DBMS de objetos soportan una funcionalidad adicional para el procesamiento de transacciones

y las aplicaciones de data warehouses. Muchos sistemas de información utilizan mayor

variedad de tipos de datos que la que ofrecen los DBMS relacionales.

Los administradores de datos generalmente llevan a cabo

la planeación de responsabilidades que incluyen las metas de configuración y la determinación

de arquitecturas. Por lo regular, los administradores de bases de datos realizan tareas más detallas

como monitoreo del desempeño, consultoría y diseño de bases de datos de objetos. Un

DBMS de objetos puede ser una extensión importante de un DBMS relacional existente o un

DBMS nuevo. Es necesario llevar a cabo un proceso de selección y evaluación para elegir el

producto más apropiado.

y las aplicaciones de data warehouses. Muchos sistemas de información utilizan mayor

variedad de tipos de datos que la que ofrecen los DBMS relacionales.

Los administradores de datos generalmente llevan a cabo

la planeación de responsabilidades que incluyen las metas de configuración y la determinación

de arquitecturas. Por lo regular, los administradores de bases de datos realizan tareas más detallas

como monitoreo del desempeño, consultoría y diseño de bases de datos de objetos. Un

DBMS de objetos puede ser una extensión importante de un DBMS relacional existente o un

DBMS nuevo. Es necesario llevar a cabo un proceso de selección y evaluación para elegir el

producto más apropiado.

Suscribirse a:

Comentarios (Atom)